こんなお客様におすすめです

Microsoft 365ユーザーである

情報漏えいの対策を行いたい

機密情報を適切に管理したい

内部不正を検知したい

そもそもDLPって?

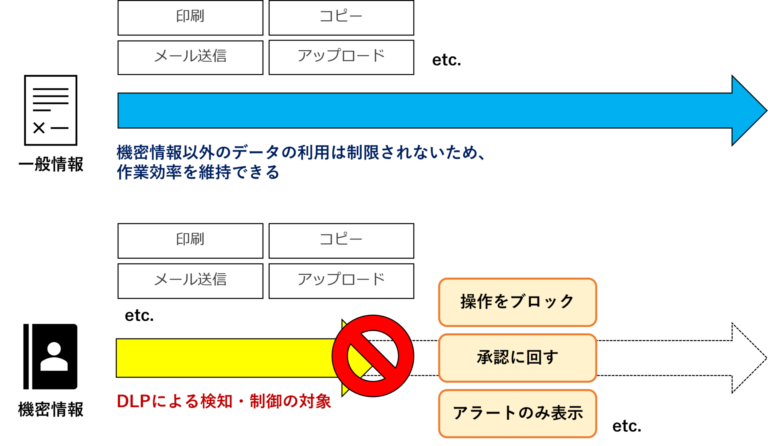

機密情報に分類したデータのみを常に監視し、外部への漏えいを防ぐための技術

「DLP」は、「Data Loss Prevention(データ漏えい防止)」の略で、企業の機密情報や重要なデータを監視し、外部への流出を未然に防ぐためのセキュリティ技術です。

あらかじめ設定したルール(=ポリシー)に基づいて機密情報を検出し、外部への送信やコピーを制限するなどして流出を防ぎます。

すべての情報を監視するのではなく、漏えいを防ぎたい重要なデータのみを保護対象とするのが特徴です。

例えば、機密情報を含むファイルをメールで送信しようとした場合、DLPはこの行動をリアルタイムで検知。

メールの送信を即座にブロックし、データの不正な流出を防ぎます。

DLPの仕組み

DLPはなぜ必要?

内部不正やヒューマンエラーを原因とした情報漏えい事故が増えているから

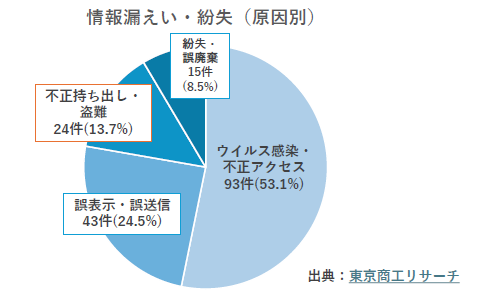

2024年1月、東京商工リサーチが発表した調査結果によると、2023年に上場企業とその子会社が公表した個人情報の漏えい・紛失事故は175件と過去最多を更新。

原因別調査では、従業員による情報の「不正持ち出し・盗難」が24件(13.7%)にものぼっており、前年の5件から約5倍に増加しています。

さらに、「誤表示・誤送信」43件(24.5%)、「紛失・誤廃棄」15件(8.5%)と、ヒューマンエラー(人為的ミス)を原因とした情報漏えい事故も多発しています。

参考:2023年の「個人情報漏えい・紛失事故」が年間最多 件数175件、流出・紛失情報も最多の4,090万人分(東京商工リサーチ)

従来のセキュリティ対策では、機密情報に対して正規のアクセス権限を持つユーザーによる「データの不正持ち出し」や「操作ミス」を防ぐことは難しかった・・・

DLPの導入で、内部不正やヒューマンエラーによる「内部」からの情報漏えいを防ぐことが可能に!

DLPを導入するメリットはほかにも

リアルタイムで

異常を検知

後手に回らない迅速な対応によって、被害の拡大を最小限に抑えられる

運用・管理の

効率化

機密情報の判別・保護が自動で行われるため、人の手による個別チェックが不要に

顧客・取引先からの信頼性向上

データを安全に管理していることを顧客や取引先に示し、信頼関係を強化

DLPの導入は「Microsoft Purview」が便利

Microsoft Purviewは、データの保護・管理・コンプライアンス・リスク管理に役立つ機能を備えた、

Microsoft社が提供するセキュリティプラットフォームです。

Purviewの機能の1つ、「データ損失防止(DLP) 」を活用して、DLPの実装が可能です。

データガバナンス

- データマップ

- データカタログ

データセキュリティ

- データ損失防止(DLP)

- 情報バリア

- 情報保護

- インサイダーリスクの管理

- 特権アクセス管理

リスク&

コンプライアンス

- 監査

- 通信コンプライアンス

- コンプライアンスマネージャー

- データライフサイクル管理

- 電子情報開示

- レコード管理

DLPポリシーの設定

DLPを効果的に運用するためには、「どのデータを」「どのように守るか」具体的なルールを定め、

DLPポリシーとして設定する必要があります。

ポリシーにはさまざまな種類があり、組織のセキュリティ要件に応じて自由にカスタマイズできます。

どのデータを

どのように守るか?

(氏名、生年月日、住所、電話番号など)

(クレジットカード番号、銀行口座情報など)

(秘密保持契約書(NDA)、基本契約書など)

DLPポリシーを適用できる範囲

Microsoft PurviewのDLPポリシーは、

Microsoft 365サービスやエンドポイントデバイスなどに適用できます。

メール

(Exchange Online)

機密情報を含むメールの誤送信防止

や承認プロセスの設定

ファイル共有

(SharePoint, OneDrive)

機密情報が含まれるファイルの

共有を制限

チャット・チャネルメッセージ

(Teams)

メッセージおよびファイル内の

機密情報を保護

デバイス上の操作

(Windows10・11・MacOS)

デバイス上での不正な操作を

検出・制御

ファイルサーバー

(オンプレミス)

ファイルサーバー上に保存される

機密情報へのアクセスを制限

サードパーティ製SaaSアプリ

(Dropbox, Salesforceなど)

機密情報を含むファイルの

監視・保護

まずはPoC(導入前検証)から!

Microsoft Purview DLPを本格導入する前に、まずは約6ヶ月間にわたるPoC(導入前検証)を実施します。

PoC期間中は、設定したDLPポリシーが現状の業務フローに適合するかどうか、実際の運用環境に限りなく近い条件でモニタリングし、最適な設定や運用方法を模索します。

PoC(約6ヶ月)

STEP1 現状調査

お客様が保有するデータについて、現在の保護状況やセキュリティポリシーを評価し、どのようなデータを保護対象とするかを明確にします。

STEP2 要件定義

調査結果をもとに、お客様と協議のうえ、DLPソリューションの導入に必要な要件の定義を行います。

STEP3 DLPポリシー設定

「どのデータを」「どのように守るか」基本的なDLPポリシーを設定し、機密情報の検出・保護を開始します。

STEP4 モニタリング

設定したDLPポリシーの効果をモニタリングします。

通常業務に影響を及ぼすことのないよう、PoC段階ではPurviewの「シミュレーションモード」を活用します。

本格導入(約1年6ヶ月)

STEP5 モニタリング結果まとめ

PoC期間中に設定したDLPポリシーの効果を総合的に評価し、どのようなデータをどの程度の強度レベルで保護すべきか、改めて明確にします。

STEP6 要件定義

モニタリング結果をもとに、お客様と協議のうえ、再度DLPソリューションの導入に必要な要件の定義を行います。

STEP7 DLPポリシー設定

DLPポリシーの設計・構築を行い、導入後の運用計画・手順も策定します。

STEP8 テスト

DLPポリシーが正しく設定されているかテストを実施し、必要に応じてポリシーの修正を行います。

STEP9 運用開始

本番環境でDLPポリシーを有効化し、本格的な運用を開始します。

導入後は、当社にて「DLP全般、およびMicrosoftのDLPに関する知識・技術の共有」「Microsoftとの問い合わせ」等を担当し、お客様のスムーズな運用をサポートします。

PoC(導入前検証)で分かること

DLPポリシーの適合性

- 設定したポリシーが、実際の業務プロセスに適合するかを確認できます。

- 過剰に厳しすぎるポリシーや、逆に漏れが発生しそうなポリシーを特定し、調整の必要性を判断できます。

アラートの頻度

- シミュレーションモードを活用することで、アラートがどの程度発生するかを事前に把握できます。

- 通常業務に影響を及ぼすことなく、運用開始後のアラート量を予測できます。

リスクとなるデータの種類

- アラート内容を通じて、「どのような種類のデータがリスクにさらされやすいか」を可視化できます。

- 特に保護を強化すべきデータの種類やパターンを明確にできます。

ユーザーの行動パターン

- 高リスクのデータ操作がどの部門、どのユーザーに集中しているかを可視化できます。

- 特定の操作が頻繁に行われている場合、それが業務上正当なものであるか、不適切な行動であるかを分析できます。

よくあるご質問Q&A

■DLP/DLPポリシーについて

Q. Microsoft Purviewの「データ損失防止(DLP)」とは何ですか?

A. Microsoft Purviewの「データ損失防止(DLP)」とは、企業の機密情報を保護し、不適切な共有や漏えいを防ぐためのセキュリティ機能です。

Exchange Online(メール)、SharePoint Online、OneDrive for Business、Microsoft Teams、デバイス上など、主にMicrosoft 365環境に存在する機密情報を守るための具体的なルール(=DLPポリシー)を設定し、重要データの流出を未然に防ぎます。

Q. Microsoft Purview DLPは、どのようなユーザーが使えますか?

A. 従業員数300人超の企業が対象となる「Microsoft 365 E5(Teamsなし)」プランに、別売りのTeamsを一緒に入れていただくと、

PurviewのDLP機能をフルでご利用いただけます。

一方で、E5の下位プラン「E3」や、従業員数300人以下の中小企業向けプラン「Business Premium」でも、一部のDLP機能が利用可能ですが、より高度な機能を使用するにはライセンスのアップグレードが必要となります。

Q. 現在、Microsoft 365 E5プランを契約していますが、Microsoft Purview DLPはすぐに使えますか?

A. Microsoft Purviewへのアクセスはすぐに可能です。

ただし、DLPポリシーの設定や管理を行うには、Purview内で適切な権限を設定する必要があります。

Q. Microsoft Purview DLPでは、どのような機密情報を検出できますか?

A. 例えば、次のようなデータを検出できます。

- 個人情報(例:氏名、住所、電話番号、メールアドレスなど)

- 財務データ(例:クレジットカード番号、銀行口座情報、財務報告書など)

- 知的財産(例:特許情報、商標、著作権で保護されたコンテンツなど)

- 営業秘密(例:技術情報、顧客リスト、製品開発計画など)

- 経営情報(例:内部の経営戦略、会議の議事録、契約書など)

Q. 機密情報を検出したら、どのようなアクションを行えますか?

A. 例えば、次のようなアクションを設定・実行し、機密情報を保護できます。

- アラートの表示:ユーザーに対しポップアップ警告を表示

- 管理者への通知:管理者・関係者に通知を送信

- 送信ブロック:メールやチャットによる機密情報の送信を禁止

- 共有ブロック:機密情報を含むファイルの外部共有を禁止

- 印刷・コピーの制限:機密情報を含むファイルの印刷やコピー&ペーストをブロック

- データの隔離:機密情報を含むファイルを安全な隔離フォルダに移動し、アクセスを制限

- 暗号化:機密情報を含むファイル・メールを自動的に暗号化

- 承認フローの導入:特定の操作(機密情報の送信など)を行う場合、管理者の承認を必要とする

- 監査ログの記録:すべての操作を記録し、後で確認

Q. Microsoft 365製品以外のアプリケーションにもDLPポリシーを適用できますか?

A. はい、Microsoft PurviewのDLPポリシーは、Microsoft 365製品以外のアプリケーションやサービスにも適用できます。

ただし、「Dropbox」「Google Workspace」「Salesforce」など、特定のクラウド型アプリケーションやサードパーティアプリに限定されます。

Q. DLPで誤検知が発生することはありますか?

A. DLPでは稀に、本来機密情報ではないデータを検知したり(=誤検知)、機密情報を含む可能性のあるデータを過剰に検知したり(=過検知)することがありますが、ポリシーの調整を繰り返すことで、誤検知・過検知をほぼ発生させないレベルにまで精度を高めることができます。

Q. DLPポリシーを適用した結果は、どのように確認できますか?

A. Purview内の管理画面より、「操作を行ったユーザー名」「検出された日時」「どのDLPポリシーに違反したか」「機密情報の種類・内容」などが確認できます。

Q. 「DLP」と「DLPポリシー」は同じ意味ですか?

A. 少し異なります。当社では、以下のように区別することがあります。

- DLP:機密情報や重要データの紛失・外部への漏えいを防ぐためのセキュリティ技術、およびシステム全体を指します。

- DLPポリシー:機密情報の漏えいを防ぐための具体的なルールや条件のことを指します。

■PoC/導入について

Q. DLP導入にはどのぐらい時間がかかりますか?

A. 想定スケジュールとしては次の通りです。

- PoC(導入前検証):約6ヶ月(※PoC開始前のお問い合わせ期間は除く)

- モニタリング結果の取りまとめ:最短で約2ヶ月

- 本格導入:約1年6ヶ月

Q. PoC期間中に設定できるDLPポリシーの数に上限はありますか?

A. はい、PoC期間中に設定できるDLPポリシーの数は「3つ」までとなっております。

Q. PoC期間中に設定したDLPポリシーは、導入後も引き継げますか?

A. はい、PoC期間中に設定したDLPポリシーは、導入後も引き継ぐことができます。

Q. PoC期間中にも、モニタリング結果は確認できますか?

A. はい、約6ヶ月のPoC期間中でも、DLPポリシーのモニタリング結果はリアルタイムで随時ご確認いただけます。

モニタリング結果をもとに、誤検知の防止・自社環境への最適化に向けて継続的にDLPポリシーを調整することで、導入後も安定した運用を実現できます。

Q. PoCの開始に向けて、必要な条件や準備すべきものは何ですか?

A. PoCの開始にあたり、お客様にて実施いただく必要がある作業は次の通りです。

- 当社が使用するアカウントの作成

- 作成したアカウントに、Purview内での権限を付与

作業手順につきましては、手順書をお送りしますのでご安心ください。

Related Services

関連サービス

セキュリティオペレーションにご興味のある方は、こちらの関連サービスもぜひご覧ください。