最終更新日:2023年6月26日

近年、脆弱性を悪用したサイバー攻撃による被害が急増しています。

悪意ある第三者は虎視眈々と攻撃の機会を狙っており、自社の大切な情報資産を守るためには、脆弱性の排除に向けた早期対応が欠かせません。

しかし、社内リソースにも限りがある点を考えると、存在するすべての脆弱性に対して漏れなく対応を行うのは極めて困難です。

新たな脆弱性が毎日のように次々と発見されている中でも一定のセキュリティレベルを保ち続けるためには、会社にとって高リスクな脆弱性を抽出して優先的に対応していくことが必要です。

そこで今回は、会社にとって本当に対応が必要な脆弱性に対して確実に対応を行うために重要とされる脆弱性管理について、具体的な実施方法とともに詳しく解説していきます。

後半では、ツールを活用した脆弱性管理の効率化に関する内容にも触れていますので、脆弱性管理プロセスの改善にお悩みのセキュリティ担当者の方は、ぜひ最後までご覧ください。

1.脆弱性管理とは

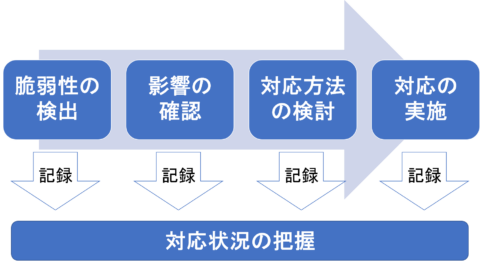

脆弱性管理とは、使用中のソフトウェアに存在する脆弱性を検出し、その脆弱性が及ぼす影響を確認した上で対応方法を検討し、実際に脆弱性への対応を行う一連のプロセスを指します。

検出した脆弱性への対応状況を都度把握するため、プロセスごとに経過や判断、結果などの記録を残しておきます。

世の中では毎日のように数多くの脆弱性が発見されており、新たな脆弱性に対して効率良く適切に対応するためには、この一連のプロセスをひたすら繰り返していく必要があります。

2.脆弱性管理の必要性

セキュリティ上の弱点である脆弱性を放置していると、脆弱性を狙ったサイバー攻撃による情報漏えいなどの重大な被害を受ける恐れがあります。

手付かずの脆弱性を突いたサイバー攻撃による機密情報の流出やデータの改ざん、システムダウンなどが発生して顧客や取引先に損害を与えた場合、社会的な信用失墜や業務停止等は免れず、企業にとっては大きな痛手となってしまいます。

ただし、存在する脆弱性のすべてがサイバー攻撃に悪用されるとは限らず、加えて星の数ほどある脆弱性すべてに対応していくことは、リソース面から見ても現実的ではありません。

様々なリスクから自社の重要な情報資産を守るためには、実際に悪用される危険度が高く、自社ビジネスに悪影響を及ぼす脆弱性に絞り、優先順位をつけて対応していく必要があります。

3.脆弱性管理のプロセス

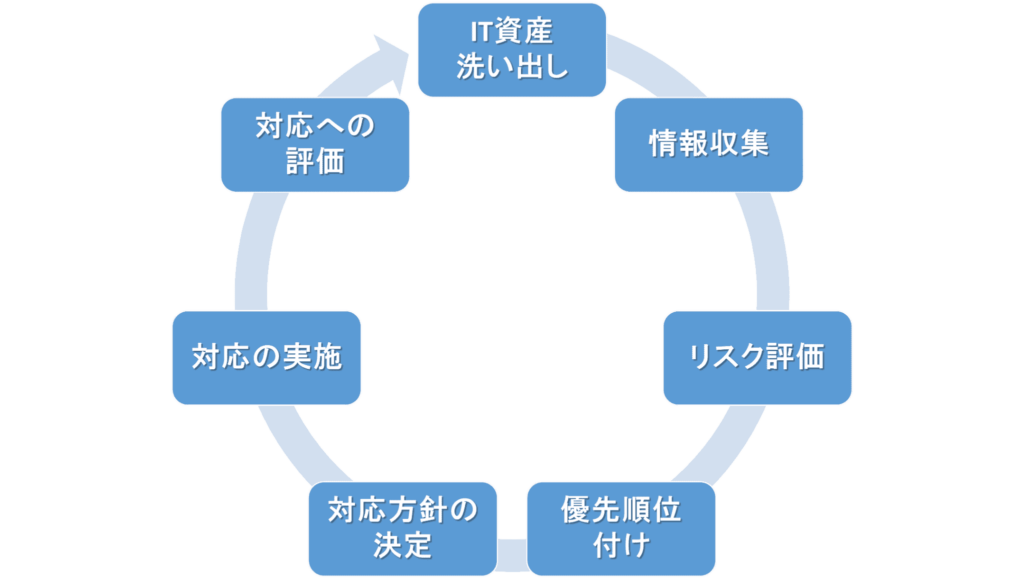

自社内のIT資産洗い出し

まず、社内のITシステムを構成する要素について、サーバ、ネットワーク機器、PCなどのハードウェア項目、OS・アプリケーションのバージョン情報やパッチの適用状況といったソフトウェア項目、ベンダーに関する項目、ライセンスなどの契約に関する項目に分け、それぞれ詳細に洗い出します。

システムごとに以下のような情報を把握しておくことで、実際に脆弱性に対応する際の優先度の判断が行いやすくなります。

・ネットワークに接続されて外部からアクセスできる環境にあるか?

・個人情報や決済情報といった重要な情報を取り扱っているか?

・システムが停止した際のビジネスへの影響はどの程度か?

・OSやソフトウェアのアップデートを行った際にどこまで影響が及ぶか?

脆弱性に関する情報収集

自社で保有するIT資産を網羅的に洗い出したら、次は脆弱性に関する情報収集を行います。

前段で洗い出した社内ハードウェア機器やソフトウェアの情報と、脆弱性の影響を受ける機器やソフトウェアの情報を比較し、一致した場合は会社として何らかの対応が必要な脆弱性として検出します。

脆弱性に関する情報を収集するには、以下のような情報源を活用すると良いでしょう。

自社のシステムに合わせて必要な情報のみ配信されるサービスを利用するのも有効な手段です。

①脆弱性に関する情報の注意喚起サイト

・IPA:重要なセキュリティ情報一覧

・JPCERT/CC:注意喚起(2023年)

②脆弱性情報データベース

・JVN iPedia

IPAとJPCERT/CCが共同で管理している脆弱性情報データベース。

日本の脆弱性情報に特化している。

・NVD

NIST(アメリカ国立標準技術研究所)が管理している脆弱性情報データベース。

CVEで命名された脆弱性の詳細情報を提供している。

③製品ベンダーのホームページ

④有識者のブログやSNSの投稿

脆弱性のリスク評価

自社に影響のある脆弱性をすべて特定できたら、その脆弱性が会社にもたらすリスクを評価していきます。

リスク評価には、脆弱性の深刻度をベンダーに依存せず汎用的に評価するために作成されたCVSS(共通脆弱性評価システム)のスコアを目安にすることが一般的です。

なお、CVSSの適用推進や仕様改善を行っているCERT/CCより、「CVSSはあくまでも脆弱性の技術的な深刻度を特定するために設計されたもので、セキュリティリスクの度合いを示すものではない」という提言がなされていることを踏まえると、CVSSのスコアのみを基準として安易にリスク評価を行うのは望ましいとはいえません。

そのため、脆弱性のリスク評価を実施するにあたっては、CVSSのスコアだけではカバーしきれない以下の付加的要因についても考慮に入れておくべきでしょう。

・その脆弱性の情報は信用に値するか?

・その脆弱性をインターネットから直接悪用できる人物がいるか?

・その脆弱性を悪用する際の難易度はどれくらいか?

・その脆弱性に関して、攻撃に悪用される可能性のある既知のエクスプロイトコードはあるか?

・その脆弱性が悪用された場合、ビジネスにどのような影響があるか?

・その脆弱性が悪用される可能性やその影響を和らげるような、他のセキュリティ管理手法があるか?

・その脆弱性が存在するようになってどのくらい経過しているか?

脆弱性に対応する優先順位付け

脆弱性のリスク評価を行ったら、評価に基づいて脆弱性に対応する優先順位を決定していきます。

基本的には危険度の高いものから順に対応していくべきですが、そのためにはどのような条件を満たした場合に対応を行うのか、あらかじめ社内でルールや判断基準を設けておく必要があります。

対応方針の決定

優先順位付けが完了したら、脆弱性に対する適切な対応方針を検討します。

脆弱性への対応方法については、主に以下3つに大別されます。それぞれの脆弱性に対し、最適と思われる方法を選択します。

・修正:セキュリティパッチや更新プログラムを適用することで脆弱性を修正し、第三者による悪用を防ぎます。通常、脆弱性に対する最も理想的な対応方法とされます。

・軽減:脆弱性に対して修正が行えない場合、代替策を適用して脆弱性が悪用される可能性やその影響を軽減します。ただし、この対応は一時的なものであり、最終的には脆弱性の修正に向けた時間を確保する必要があります。

・受容:脆弱性が低リスクであり、脆弱性の修正にかかるコストが悪用された場合よりもはるかに上回る場合、あえて脆弱性の修正対応を行わない場合があります。

対応方針が固まったら、パッチや更新プログラムの適用に向けて必要な作業手順の確認を行い、メンテナンスのスケジュールを決定しましょう。

システム等の停止を伴う場合は、事前に利用者へアナウンスを行います。

対応の実施

決定した対応方針に基づいて、手順通りに作業を行います。

作業者自身の独断で、元々手順には無い作業を行う、あるいは指定された手順を飛ばしてしまうことのないよう、必ず複数人で相互チェックを行いながら作業を進めるようにしましょう。

作業完了後は実際に脆弱性が修正されたかどうかを確認し、システム等を停止していた場合は利用者へサービスの再開通知を行います。

脆弱性への対応に関する評価

これまでの一連のプロセスを記録し、脆弱性への対応に関する評価を行います。

プロセスごとにこまめに記録を残し、脆弱性への対応状況を一元管理することで、対応漏れ防止やよりスムーズな対応に向けた改善策の検討に役立てることができます。

また、今後別のシステムで似たような脆弱性が発見された場合に対応の横展開が容易になる、対応作業の属人化を防げるといったメリットもあります。

4.脆弱性管理はツールの活用が便利

脆弱性管理を行うことで、手付かずの脆弱性を悪用したサイバー攻撃による情報漏えいなどの重大な被害を受けるリスクは確実に軽減することができます。

しかし、すべてのプロセスを人の手に頼った脆弱性管理は、非常に多くの工数を要することもあり、総じて対応が遅延する傾向にあります。

「収集してきた脆弱性情報が正確でない」「脆弱性の存在に気付かず発見が遅れた」「脆弱性に対する適切な対応策が分からない」など、様々な問題が後を絶ちません。

その点ツールを上手く活用すれば、脆弱性管理の一部のプロセスが自動化され、実際に悪用される危険度が高く、自社ビジネスに悪影響を及ぼす脆弱性に対してタイムリーに対応を行えるようになります。

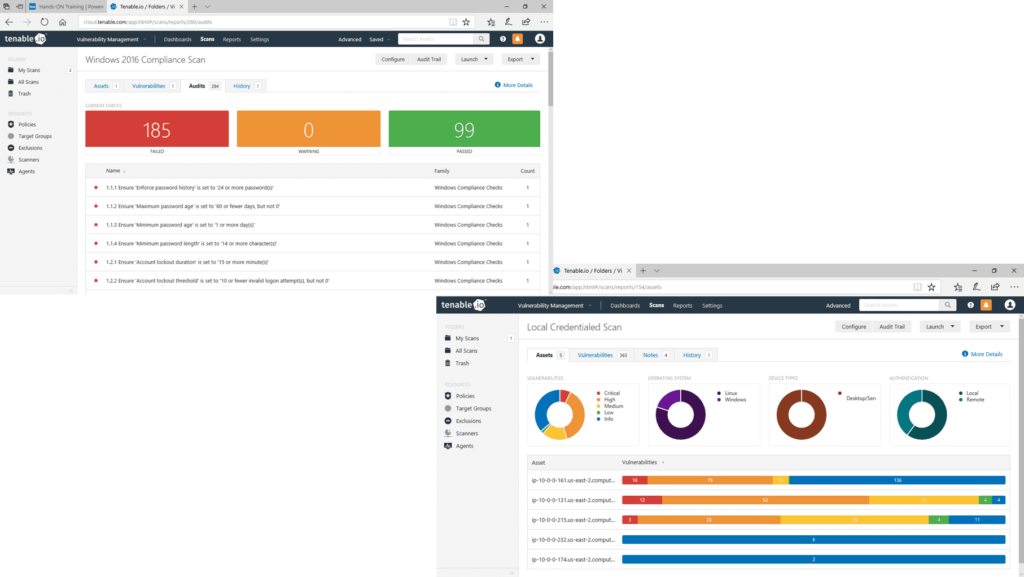

5.「Tenable Vulnerability Management」を使って脆弱性管理の効率化を目指す

Tenable Vulnerability Managementの主な特徴

ツールの活用による脆弱性管理の効率化を目指すなら、米国Tenable社開発の統合脆弱性管理プラットフォーム「Tenable Vulnerability Management」が便利です。

Tenable Vulnerability Managementの主な特徴としては以下の通りです。

・幅広いIT資産に対応

PCやモバイル、サーバ、ネットワークといった一般的なIT資産はもとより、クラウドやWEB、IoTなども含めた幅広い対象に対して脆弱性のスキャンを行うことができます。

・精度の高い脆弱性スキャン

Nessus(Tenable Vulnerability Management内で動作するモジュール)を活用した高品質なスキャンにより、誤検出の可能性は限りなく低くなっています。

・脆弱性対応の優先度が分かる独自のVPR指標

VPR(Vulnerability Priority Rating)とは、脆弱性対応の優先度を示すTenable Vulnerability Management独自の指標です。今後28日以内に攻撃される可能性の高い危険な脆弱性が分かるため、会社にとってリスクの高い脆弱性から優先的に対応を行うことができます。

Tenable Vulnerability Managementによる脆弱性管理プロセスの自動化

Tenable Vulnerability Managementを活用すると、先にご紹介した7つの脆弱性管理プロセスのうち、「対応方針の決定」および「対応の実施」以外の5つのプロセスを自動化し、効率良く迅速に脆弱性対応を進めることができます。

・自社内のIT資産洗い出し(自動)

Tenable Vulnerability ManagementがIT資産に関するあらゆる情報を自動把握して一元管理を行うため、手動による更新は不要です。

・脆弱性に関する情報収集(自動)

Tenable Vulnerability ManagementがIT資産ごとにすべて自動で脆弱性情報の追跡・脆弱性の検出を行います。別途会社独自の調査は必要ありません。

・脆弱性のリスク評価(自動)

Tenable Vulnerability Managementが独自のVPR指標を使って攻撃の流行に連動した動的なスコアリングを行い、脆弱性の脅威を測定します。

・脆弱性に対応する優先順位付け(自動)

Tenable Vulnerability ManagementがVPRのスコアに基づき、脆弱性の危険度や会社に与える影響度を考慮し優先的に対応すべき脆弱性について、推奨対応方法と併せて提示します。

・対応方針の決定(各自)

Tenable Vulnerability Managementが提示した脆弱性への対応策を参考に、対応方針を決定します。

・対応の実施(各自)

手順通りに脆弱性対応を実施します。

・脆弱性への対応に関する評価(自動)

修正の完了はTenable Vulnerability Managementのスキャンで検証が可能であり、対応漏れを防止できます。

また、問題が再発生していないか、新たな脆弱性が出てきていないか等、Tenable Vulnerability Managementが各IT資産についてセキュリティ状況の継続的な監視を行います。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。