近年、セキュリティ対策が手薄になりがちな子会社や関連企業、取引先の中小企業などを踏み台として、真の標的である大手企業を狙う「サプライチェーン攻撃」による被害が増加しています。

万が一サプライチェーン攻撃を受けてしまえば、自社のみならず業務上取引のある関連企業やパートナーをも被害に巻き込み、広範囲に甚大な損害が発生してしまう恐れがあるため、企業規模に関わらずあらゆる企業でセキュリティ対策の強化が求められています。

そこで今回は、サプライチェーン攻撃の特徴や種類、実際の被害事例、対策方法などについて詳しく解説していきます。

「大企業ならともかく、ウチみたいな小さい会社が狙われるわけがない」とお感じの中小企業担当者の方や、「ウチのセキュリティ対策は万全だから、これ以上何もしなくても大丈夫だろう」とお感じの大手企業担当者の方は、ぜひ一度本記事に目を通していただき、サプライチェーン攻撃の恐ろしさを実感していただければ幸いです。

目次

1.サプライチェーン攻撃とは?

サプライチェーン攻撃とは、原材料の調達から商品が消費者に届くまでの一連のプロセス(=サプライチェーン)の中で、複数の企業が関わっているという仕組みを悪用したサイバー攻撃のことです。

セキュリティ対策が万全な傾向にあり、正面突破が難しい大手企業を直接攻撃するのではなく、その大手企業と業務上つながりがあって、セキュリティが何かと手薄になりがちな子会社や関連企業、取引先などをまず攻撃し、そこを踏み台にして最終的に本来のターゲットである大手企業へ不正に侵入を果たします。

通常業務のやり取りを通じていつの間にか不正侵入されるケースが多く、攻撃を受けてから発覚までのタイムラグが大きくなり、その間にマルウェア感染や情報漏えいなどの被害が拡大しやすいという非常に厄介な特徴もあります。

自社がどれほど強固なセキュリティ対策を施していても、関連会社や取引先企業のセキュリティレベルが低ければ、そこから被害に巻き込まれてしまうリスクがある点こそ、サプライチェーン攻撃の恐ろしさといえるでしょう。

攻撃を仕掛ける目的

攻撃者は、主に「金銭目的」でサプライチェーン攻撃を仕掛けるケースがほとんどです。

具体的には、以下の2つの目的に大別されます。

- 大手企業の持つ機密情報を盗み取ること

⇒非常に価値が高いとされる大企業の個人情報や機密データを不正入手し、その情報を欲する第三者に売却して金銭を得る

- 脅迫により高額な身代金を要求すること

⇒ランサムウェアなどに感染させ、ファイルを暗号化・ロックしたり、機密情報を抜き取ったうえで、「データの復旧」や「情報のばらまき回避」と引き換えに高額な身代金を要求する

狙われやすい企業

先にも述べた通り、サプライチェーン攻撃では標的となる大手企業を直接攻撃せず、セキュリティ対策が手薄な関連企業や取引先を踏み台として、間接的に標的へ攻撃を仕掛けます。

そのため、サプライチェーン攻撃で真っ先に狙われるのは、最終的なターゲットとなりうる大手企業と取引があり、予算・人材不足などの都合でセキュリティ対策が不十分になりがちな中小企業といえます。

自社が中小企業で、取引先もまた中小企業であったとしても、その先では大企業とつながっているケースも多いため、企業規模に関わらずどんな中小企業であっても、サプライチェーン攻撃の対象となる可能性があります。

セキュリティの甘さやシステムの脆弱性を突かれて、ひとたび1企業が攻撃を受けてしまうと、そこから業務上関わりのあるすべての企業に被害が波及し、損失が大きくなりかねないため、攻撃の真のターゲットである大企業も、踏み台とされやすい中小企業も、それぞれの立場から適切なセキュリティ対策を行う必要があります。

最近の動向

近年、デジタル変革に伴う生産や物流プロセスの複雑化に伴い、多くの企業がサプライチェーンの中に組み込まれるようになり、セキュリティ対策が不十分な企業を狙ったサプライチェーン攻撃がますます増えてきています。

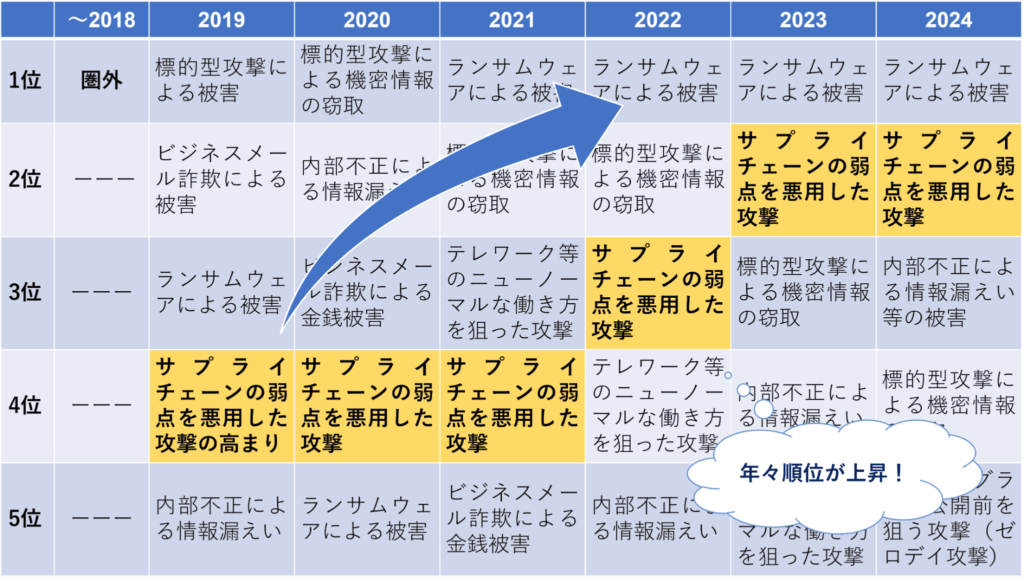

独立行政法人情報処理推進機構(IPA)が毎年公表している「情報セキュリティ10大脅威」では、今まで圏外だったサプライチェーン攻撃が2019年に初めて4位にランクインしました。その後2022年には3位、2023年には2位にランクアップしており、年々注目度が高まってきていることがうかがえます。

- 情報セキュリティ10大脅威:

IPAが毎年1月に発表している、この1年で特に警戒すべき情報セキュリティ上の脅威10選のこと。

前年に発生し、社会的に影響が大きかったセキュリティ脅威の中から、情報セキュリティ分野の研究者や企業の実務担当者などからなる約200人のメンバーが審議・投票を行い決定される。

また、NTTビジネスソリューションズ株式会社が2022年に実施した調査によると、調査対象1,000名のうち2割弱が「サプライチェーン攻撃の被害に遭ったことがある」と回答しており、その脅威はより身近に迫ってきているといえるでしょう。

2.サプライチェーン攻撃の種類

サプライチェーン攻撃の手口・種類を細分化すると、主に次の3つに分けられます。

- ソフトウェアサプライチェーン攻撃

- サービスサプライチェーン攻撃

- ビジネスサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、大企業と取引のあるソフトウェア開発会社のシステムへ不正に侵入し、納品物となるソフトウェアや更新プログラムに不正なコードを仕込み、標的となる大企業でのマルウェア感染などを狙う手法のことです。

取引先のソフトウェア開発会社も、ユーザーである大企業も、不正なコードの混入に気付かずそのままソフトウェアや更新プログラムを納品・受領し、利用者がダウンロードやアップデートを行ってしまうと、そこから一気にマルウェア感染が広がります。

特に、利用者の数が多ければ多いほど被害規模が大きくなりやすいため、注意が必要です。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、標的としている企業からサーバー等の運用を委託された取引先企業に対して攻撃を仕掛け、機密情報を盗み取る手口です。窃取した情報を盾に取り、金銭などを要求するケースもあります。

攻撃の主な対象となるのは、クラウドサービスを提供する事業者や、顧客の代わりにサーバー・ネットワーク等の運用・保守・監視を行う「MSP(マネージドサービスプロバイダー)」と呼ばれるサービス事業者です。

これらのサービス事業者は、ターゲットとなる企業の機密情報を保管したり、ITシステムの運用・管理を代行したりしていることから、万が一攻撃を受けて不正にアクセスされた場合は、情報漏えいやネットワークの停止といった大きな被害を受ける可能性があります。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、ターゲットとなる大手企業と業務上関わりのある子会社や関連会社、取引先企業に存在する脆弱性を突いて不正に侵入し、普段の業務上のやり取りと偽ってマルウェアを仕込んだメールを送り、標的を攻撃する手法です。

サプライチェーン攻撃の中でも、特に常套手段と化している手口といえます。

攻撃者は、標的となる大企業の取引先や関連企業などを調べ上げ、その中からセキュリティ対策が不十分な中小企業を狙ってメールアドレスなどの情報を盗んだ後、標的の大企業へ取引先を装ってメールを送信し、添付ファイルに仕込んだマルウェアの感染を促します。

この時、大企業のメールアドレス情報を盗まずに、取引先や関連企業に対して直接マルウェアを送りつけ、感染を拡大させることによって、サプライチェーンを麻痺させるケースも見られます。

3.サプライチェーン攻撃が企業にもたらす影響

サプライチェーン攻撃による被害は、攻撃を受けた企業だけにとどまらず、関連する取引先や顧客にまで芋づる式に広がってしまうケースが非常に多いです。

想定よりも被害範囲や損失額が大きく膨れ上がって、最悪の場合、被害額が数千万円、数億円にまでのぼり、ビジネスに甚大な悪影響を及ぼす可能性があります。

▼サプライチェーン攻撃による主な被害リスク

- 個人情報や機密情報、営業秘密などの漏えい

- 不正アクセスによるデータの改ざん

- マルウェア感染によるデバイスの乗っ取り

- システムダウンによる業務の停滞・停止

- ビジネス停止による機会損失

- 社会的信用の損失による企業ブランド価値の低下

- 身代金の請求による金銭的被害

- 被害を受けた個人・企業への補償

「ウチの会社は規模が小さいから、サイバー攻撃を受けてもそこまで被害は大きくならないだろう」と甘く見ていると、攻撃者に付け込まれて他社への踏み台攻撃に利用されかねないため、自社だけでなく取引先企業や顧客にも影響が及ぶことを視野に入れ、企業規模に関わらず入念なセキュリティ対策を実施することが重要です。

4.国内外におけるサプライチェーン攻撃の被害事例

実際に国内外の企業において発生したサプライチェーン攻撃の事例を見ていきましょう。

トヨタ自動車株式会社

2022年2月26日、トヨタ自動車の取引先であり、自動車の内外装部品の製造を請け負っている小島プレス工業株式会社がサプライチェーン攻撃を受け、トヨタの国内全工場(14工場28ライン)が稼働停止に追い込まれました。

小島プレス社の社員が被害を最小限に抑えるために奮闘した結果、トヨタ自動車の工場停止は1日に抑えられ、システムも約1ヶ月後には復旧を果たしました。

トヨタ自動車はこの教訓を活かし、直接取引先の約460社を対象にセキュリティ講習を実施したり、作業の一部をアナログに戻したりといった対策を講じ、サプライチェーン全体でのセキュリティ強化を図りました。

三菱電機株式会社

2020年11月20日、三菱電機株式会社は中国に拠点を置く子会社を踏み台とした不正アクセスを受け、国内取引先の金融機関口座に関わる情報が流出したと発表しました。

その後、2021年3月26日に同社から発表された調査結果によると、この不正アクセスは中国にある子会社への不正侵入によりクラウドアクセス用のアカウント情報が窃取され、三菱電機本社のクラウドサービスや関連サーバーを攻撃したものと判明しました。そのほか、

- ソフトウェアの脆弱性を突いた攻撃やマルウェアによる感染ではなかったために、大量のログの中から不正アクセスのログを特定する必要があり、調査が難航したことから、結果として全容解明に約4ヶ月もの期間を要した

- 不正アクセス箇所の特定後は、グループ全従業員のアカウント情報の改廃やアクセス制御強化などの追加対策を講じた

など、不正アクセスの判明事項や対応策、今後のセキュリティ強化に向けた取り組みについても詳しく公表されています。

LINEヤフー株式会社

2023年11月27日、LINEヤフー株式会社は、委託先企業を通じたサプライチェーン攻撃により、約44万件の個人情報が漏えいしたと発表しました。

LINEヤフーの委託先企業に所属する従業員が利用しているPCがマルウェアに感染したことを契機とし、そこから関連会社である韓国NAVER Cloudのシステムを介してLINEヤフーのシステムへと不正アクセスが行われ、最終的にはユーザーや従業員、取引先に関する膨大な量のデータが流出しました。

不審なアクセスがあることを初めて検知できたのは、実際に不正アクセスが開始されてから約1週間後のことで、その10日後には外部からの不正アクセスである可能性が高いと判断されました。

サプライチェーン攻撃を受けたことに対し、LINEヤフー株式会社は次のような対策を実施しています。

- NAVER Cloud社との従業者情報を扱う認証基盤環境の分離

- ネットワークアクセス管理の強化

- 委託先の安全管理措置の是正

- 外部企業を交えた再発防止策の策定

大阪急性期・総合医療センター

2022年10月31日、大阪急性期・総合医療センターと取引のある給食事業者を踏み台として、医療センターの基幹システムがランサムウェア攻撃を受け、約2ヶ月間の業務停止に追い込まれました。

この際、院内にある約2,300台の機器のうち、バックアップを含む基幹サーバー、電子カルテシステム関連のサーバー、PC端末など、半数近くの計1,300台のファイルがランサムウェアにより暗号化され、その影響で緊急時以外の手術・外来診療を停止する事態となりました。

発生要因としては、サプライチェーンのVPN機器の脆弱性が放置されていたことや、リモートデスクトップの通信が常時接続の状態になっていたことなど、運用面に大きな問題があったとされており、最終的には基幹システムのサーバー再稼働に43日間、病院全体の診療システム復旧に73日間を要しました。

被害総額についても、調査・復旧費用として数億円、診療制限に伴う逸失利益を含めると十数億円にのぼると言われています。

宿泊予約サービス「Booking.com」

サプライチェーン攻撃の被害は、日本国内のほかに海外でも急増しています。

2023年10月、世界最大級の宿泊予約サービス「Booking.com」がサプライチェーン攻撃による不正アクセスを受け、Booking.comを通じて宿泊施設の予約を行ったユーザーの個人情報が大量に流出するというインシデントが発生しました。

Booking.comのシステムが直接狙われたわけではなく、Booking.comに掲載されているホテルへ利用者を装ってフィッシングメールを送り付け、マルウェアに感染させてホテルのシステムに侵入し、ホテル担当者がBooking.comにアクセスするためのアカウント情報を盗むことで、Booking.comへ不正アクセスが行われました。

盗んだ正規のアカウント情報を使ってBooking.comにアクセスしているため、傍から見ても不正アクセスとは分かりづらく、発見が遅れて被害の拡大につながりました。

最終的に攻撃者は、Booking.comのシステムを悪用することで、ホテルの予約者へBooking.comを騙ったフィッシングメールを送付し、本物そっくりの偽サイトへ誘導した後、クレジットカード情報を含む個人情報を入力させることで、多くのユーザーの個人情報をだまし取ったと見られています。

5.サプライチェーン攻撃の対策

サプライチェーン攻撃を防ぐためには、企業単体でセキュリティを強化する以外にも、サプライチェーン全体で連携して対策に取り組む必要があります。具体的な対策方法を4つご紹介します。

自社のセキュリティを強化する

自社および関連会社、取引先へとサプライチェーン攻撃の被害を拡大させないためにまず徹底すべきことは、社内セキュリティレベルの向上です。

基本的な対策内容としては、以下の5つが挙げられます。

- OSやソフトウェアの更新

- ウイルス対策ソフトの導入

- パスワード設定の強化

- 社員のセキュリティリテラシー向上

- セキュリティ人材・予算の確保

①OSやソフトウェアを最新の状態に保つ

サプライチェーン攻撃を防ぐための最も基本的な対策は、OSやソフトウェアを常に最新の状態に保っておくことです。

アップデートを怠ると、新たに見つかったセキュリティの脆弱性が放置されてしまうことになり、その隙を突いた攻撃を受けるリスクが高まってしまいます。

OSやソフトウェアのアップデートは時間がかかることも多く、面倒に感じる方も多いと思われますが、未対応の脆弱性を狙ったサプライチェーン攻撃のリスクを減らすためにも、新しいバージョンが提供されていないか定期的に確認し、もし提供されていた場合は速やかに更新を行うようにしましょう。

②ウイルス対策ソフトを導入する

PCやタブレット、スマートフォンなどの端末に対するマルウェア感染を防ぐために、ウイルス対策ソフトの導入も検討しましょう。

1台でもウイルスに感染すると、ネットワーク経由で社内の他の端末へと瞬く間に影響が広がってしまうため、事前対策は必須です。

ウイルス対策製品を導入すると、次のような問題に対処できます。

- 不審なメールを自動で検知する

- 既知のマルウェアの種類を特定する

- 脆弱性があるソフトウェアの使用を制限する

- 外部メディアをスキャンし、マルウェア感染の有無をチェックする

- マルウェア感染の被害範囲を特定する

特に、「ウイルスバスター」「ノートン」「ZEROスーパーセキュリティ」「ESET」など、第三者機関の評価基準を満たしており、信頼性の高いウイルス対策ソフトを取り入れると、より効果が高まります。

③複雑で推測されにくいパスワードを設定する

セキュリティレベル向上のためには、第三者から推測されにくい複雑なパスワードを設定することも重要です。

パスワードが短く単純な文字列だと、攻撃者に簡単に解析されてしまい、不正アクセスの危険性が高まってしまいます。

パスワードを設定する際は、以下のポイントに気を付けましょう。

- パスワードは最低10桁以上で設定する

- アルファベットの大文字・小文字・数字・記号を複雑に組み合わせる

- 「名前」「誕生日」「企業名」「設立年」など、推測されやすい文字列や数字を使わない

- 「1234」「password」など、単純な文字列で構成されたパスワードを設定しない

- 複数のサービスで同じパスワードを使い回さない

また、以前は定期的なパスワードの変更が推奨されていましたが、現在は総務省が運営する「国民のための情報セキュリティサイト」より、「定期的な変更は不要」との見解が示されています。

- 実際にパスワードが流出した、あるいは流出した恐れがある場合を除き、パスワードを何度も変更する必要はない

- むしろ、定期的な変更をするうちに、パスワードの作り方がパターン化して単純なものになったり、使い回しをするようになる方が問題である

- 定期的に変更するよりも、各種機器やサービスの間で使い回しのない、固有のパスワードを設定することが求められる

④社員のセキュリティ意識を高める

社員のヒューマンエラーや知識不足を原因としたサプライチェーン攻撃の被害リスクを低減するためにも、社内で定期的にセキュリティ研修を実施し、社員1人ひとりのセキュリティに対する意識を高めておくことが重要です。

- 実際に起こったセキュリティ事故の事例を社内で共有し、社員の危機意識を高める

- 研修後に理解度チェックを行い、社員がセキュリティ対策について正しい知識を身につけているか確認する

など、日常的な業務の中で遭遇する可能性のあるさまざまなセキュリティリスクを社員に理解させ、いざという時に適切な判断・対応ができるよう教育していきましょう。

⑤セキュリティ強化のための人材と予算を確保する

自社のセキュリティ強化を図るなら、実現に向けてある程度コストがかかることは覚悟しなければなりません。

ただし、セキュリティ対策を怠ったことで発生する経済的・金銭的損失は、対策実施のために必要なコストをはるかに大きく上回ります。被害総額が億単位にのぼるケースも少なくありません。

「こんなに損失が大きくなるくらいなら、事前にしっかりと対策しておけばよかった・・・」と後悔することのないよう、セキュリティ対策に必要なソフトウェアを導入するための予算や、継続してセキュリティ対策を実施するための人材を十分に確保し、対策に取り組んでいくことが大切です。

取引先のセキュリティ状況を確認する

自社だけがセキュリティ対策を万全にしていたとしても、サプライチェーンのどこかに脆弱性があれば、そこから被害が拡大してしまう恐れがあります。

そのため、関連企業や取引先、委託先などのセキュリティ対策実施状況を定期的に確認し、セキュリティレベルが不十分な場合は改善を求めるなどして、サプライチェーン全体でセキュリティ強化に努めるようにしましょう。

新規の取引先と契約を締結する際も、セキュリティ対策状況をあらかじめ確認した上で契約することをおすすめします。

セキュリティ対策状況 確認項目の例

【組織的対策】

- Pマーク・ISMS等、個人情報保護や情報セキュリティの第三者認証を取得しているか

- 機密情報の取り扱いに関する方針・ルールを定めているか

- 機密情報の保護に関わる管理体制を整備しているか

【人的対策】

- 定期的に従業員教育を実施しているか

- 全従業員から機密保持に関する誓約書を徴求しているか

- 定期的に内部監査を実施しているか

【物理的対策】

- オフィスの入退室記録を付けているか

- 機密情報を取り扱う事務室への立ち入りが制限されているか

- PC等の端末をワイヤーロックで固定、または施錠保管しているか

【技術的対策】

- 機密情報にはアクセス権を設定しているか

- ウイルス対策ソフトが導入されているか

- パスワードは使い回されていないか

- 外部からの不正アクセスに対する防御を行っているか

問題発生時の対応フローを明確化する

万が一、実際に攻撃を受けてトラブルが発生した場合に備え、サプライチェーン各社でインシデント対応フローを確立しておくことも大切です。

マニュアルにもとづく迅速な対応は、サプライチェーン攻撃による被害の拡大を防ぎ、事業の早期復旧につながります。

サプライチェーン攻撃に遭ってしまった場合の一般的な対処方法としては、次の通りです。

1.被害の可視化

攻撃内容や影響範囲を素早く特定。

2.攻撃が疑われるシステムや端末の隔離

攻撃されたことが判明した、または攻撃されたことが疑われる機器を社内ネットワークから切り離し、被害の拡大を防止。

3.関係者やサプライチェーン各社への連絡

社内の関係者やサプライチェーンの関連企業に被害状況を報告。必要に応じて、警察庁やIPA、他社のインシデント対応サービスにも連絡。

4.システム復旧

攻撃を受けたシステムを復旧し、業務を通常通り再開できるように対応。

5.原因の調査と再発防止策

インシデントが発生した原因の究明と、それをもとにした再発防止策を策定。

脆弱性情報を定期的に確認する

サプライチェーン攻撃をはじめとしたサイバー攻撃は、近年ますます多様化・巧妙化が進み、業種・業界を問わず幅広い企業や組織が被害を受けています。

攻撃の種類や手口に応じて、随時適切なセキュリティ対策が行えるよう、サイバー攻撃に関する最新情報を常に収集し、サプライチェーンの各企業にも定期的に情報共有を行うようにしましょう。

特に、自社や取引先企業で導入済みのソフトウェア・ツールに新たな脆弱性が発見される場合も少なくないため、IPAやJPCERTなどの公的機関、システムベンダーなどが公開している脆弱性情報を定期的に確認し、各関係者へ周知徹底することが大切です。

6.「Tenable Vulnerability Management」を使って脆弱性管理の効率化を目指す

脆弱性情報の収集をすべて人の手で行っていると、

- 収集してきた情報が正しくない・・・

- 収集してきた情報に抜け漏れがあった・・・

- ピンポイントで必要な情報ではなかった・・・

- 新たな脆弱性情報に気付くのが遅れた・・・

など、主にヒューマンエラーによるミスが起こりがちです。

脆弱性の発見が遅れてしまえば、それだけサイバー攻撃の被害に遭う危険性が高まってしまいます。

脆弱性管理プラットフォーム「Tenable Vulnerability Management」であれば、自社が保有するIT資産ごとに、すべて自動で最新の脆弱性情報を追跡し、星の数ほどもある脆弱性の中から、実際に悪用される可能性が高い脆弱性だけをピックアップすることができます。

ツールを活用した脆弱性対応プロセスの自動化により、自社ビジネスに悪影響を及ぼしかねない危険な脆弱性に対して、効率的・タイムリーに対応を行っていきたい企業様は、ぜひ当社コンピュータマネジメントにご相談ください。

7.まとめ

いかがでしたでしょうか?

サプライチェーン攻撃では、大企業への不正侵入を目的として、セキュリティ対策が不十分な中小企業が狙われるため、企業規模にかかわらずセキュリティ対策の見直し・強化が必要です。

また、自社だけセキュリティ対策を万全にしていても、サプライチェーン各社のどこかに脆弱性があれば、決して安全とはいえません。

自社のみならず、サプライチェーン全体でセキュリティレベルの向上を図りましょう。

なお、情報システム部門のサイバーセキュリティ対策強化に向けて支援を必要とされている企業様向けに、当社コンピュータマネジメントでは「セキュリティオペレーション」サービスを提供しております。

以下リンクより「セキュリティオペレーション」サービスに関する資料を無料でダウンロードできますので、興味のある方はぜひチェックしてみてください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。