最終更新日:2024年1月19日

サーバーには、企業の機密情報や個人情報など、ビジネスにおいて重要な多くのデータが保管されているため、サイバー攻撃の対象として狙われやすい傾向にあります。

情報漏えいやサーバーダウンなどの被害からサーバーを守り、顧客や取引先企業からの信用を維持するためには、セキュリティ対策の実施が欠かせません。

そこで今回は、サーバーセキュリティの重要性について触れたうえで、主なサイバー攻撃の種類と具体的な対策方法についてご紹介します。

「サーバーを安全に運用したい」とお考えの担当者の方は、ぜひ参考にしてみてください。

目次

1.サーバーセキュリティの重要性

企業活動に欠かせないサーバーには、企業の売上データ、社外秘の資料、顧客の個人情報など、悪意のある第三者からすれば喉から手が出るほど欲しい重要な機密情報が数多く保管されています。

そんな「宝の山」とも言うべきサーバーに対し、セキュリティ対策の隙を突かれてサイバー攻撃を許してしまい、万が一重要な情報やデータをまんまと盗み取られるようなことがあれば、企業にとってその損失は計り知れません。

情報漏えいにより実害が発生すれば、損害賠償を請求される可能性がありますし、サーバーがダウンして業務を長期間停止せざるを得なくなったら、顧客や取引先にも多大な迷惑をかけることになります。

そして、企業にとって何よりも大きな痛手となるのが、世間から「機密情報を漏えいした会社」という烙印を押され、顧客や取引先からの社会的信用を一気に失ってしまうことです。

一度失った信頼を取り戻すのは、決して簡単ではありません。

自社やユーザーを守り、企業活動を安心して続けられるようにするためにも、サーバーのセキュリティ対策を万全に行い、悪質なサイバー攻撃に備えていくことが重要になります。

2.狙われやすいサーバーの種類と役割

サーバーは、その機能や役割に応じて複数の種類に分けられます。

例えば、Webサービスの提供には、「Webサーバー」「AP(アプリケーション)サーバー」「DB(データベース)サーバー」の3つのサーバーが必要です。

Webサイトはインターネット上に広く公開されているため、企業へサイバー攻撃を仕掛ける「入り口」として狙われやすい傾向があり、特に注意が必要となります。

Webサーバー

Webブラウザからリクエストを受けた際に、ページ生成の材料となるHTMLや画像・装飾のためのCSS、画面上での動作を行うJavaScriptなど、Webサイトを作る上で必要となるデータを配信する役割を持ちます。「HTTPサーバー」と呼ばれることもあります。

通信データの暗号化やアクセス制御を行う場合もあり、一般的にApache(アパッチ)やNginx(エンジンエックス)といったミドルウェアが用いられます。

AP(アプリケーション)サーバー

Webサーバーから受け取った情報をもとに、Javaなどのプログラムで動的なWebサイトを生成する役割を持ちます。

データ処理の過程でDB(データベース)サーバーにアクセスし、データの抽出や加工を行う場合もあり、一般的にTomcat(トムキャット)などのミドルウェアが用いられます。

DB(データベース)サーバー

Webサイトの運営に必要なデータを格納・管理する役割を持ち、Webブラウザからのリクエストに応じてAP(アプリケーション)サーバーと連携し、格納しているデータの提供を行います。

データベース管理システムとしては、オープンソースのMySQL(マイエスキューエル)やPostgreSQL(ポストグレスキューエル)などが広く用いられています。

3.サーバーを狙う2種類のサイバー攻撃

サーバーを狙う攻撃には、主に「標的型攻撃」と「無差別型攻撃」の2種類があります。

ターゲットが明確で計画的な「標的型攻撃」

「標的型攻撃」とは、特定の個人や組織を狙った計画的なサイバー攻撃のことです。

攻撃者は事前にターゲットに関する情報を念入りに収集したうえで、狙いを定めた個人や組織のサーバーに対し、あの手この手で攻撃を仕掛けます。

標的型攻撃の主な目的と、よくある攻撃例は次の通りです。

目的:

攻撃対象への嫌がらせ、金銭の詐取

よくある攻撃例:

- 不正アクセスにより機密情報・個人情報を盗み取る

- 大量のデータを送信してサーバーをダウンさせる

- 管理者の意図しない状態へWebサイトを改ざんする

- フィッシング詐欺によりクレジットカード情報を不正に入手する

- メールのリンクや添付ファイルを開かせてデバイスに不正侵入する

標的型攻撃は一般的なサイバー攻撃とは異なり、その存在を悟られにくいのが特徴で、被害に気づくのが遅れてしまい、結果として大きな損害を受けるケースも多くなっています。

さらに、攻撃手法も日々進化しているため、常にセキュリティに関する最新の知識と対策が求められます。

不特定多数に向けた「無差別型攻撃」

「無差別型攻撃」とは、不特定多数の対象へ攻撃を仕掛けるサイバー攻撃のことです。

メールやWebサイトを利用して、多くの人にマルウェア(=不正な働きをするプログラム)をばらまく手法が特徴です。

特定の個人や組織を狙ったものではなく、脆弱性のような「セキュリティの穴」を見つけ次第、多くのターゲットに対し一斉に攻撃を行うことで被害を広範囲に拡大させ、効率的に情報を盗み出したりシステムを破壊したりすることを狙いとしています。

無差別型攻撃の主な目的と、よくある攻撃例は次の通りです。

目的:

無差別な嫌がらせ、金銭の詐取、攻撃スキルのアピール

よくある攻撃例:

- 不正アクセスにより機密情報・個人情報を盗み取る

- マルウェアを含むリンクや添付ファイル付きのスパムメールを不特定多数に送信する

- 改ざんしたWebサイトにアクセスしたユーザーをウイルスに感染させる

4.サーバーのセキュリティを脅かす攻撃の例

サーバーのセキュリティを脅かし、企業に被害をもたらすサイバー攻撃の種類は数多くあります。ここでは、代表的な手口を7つ紹介します。

- DDoS攻撃(リフレクション攻撃)

- ゼロデイ攻撃

- ランサムウェア

- SQLインジェクション

- ブルートフォース攻撃

- クロスサイトスクリプティング(XSS)

- DNSキャッシュポイズニング

DDoS攻撃(リフレクション攻撃)

DDoS攻撃とは、複数のコンピューターから特定のサーバーへ一斉にアクセスし、過剰な負荷をかけてサーバーダウンへと追い込む攻撃手法のことです。

一般的に、ボットウイルスに感染し遠隔操作が可能となった大量のコンピューター群(ボットネット)を踏み台として、標的となるサーバーへ攻撃を仕掛けます。

DDoS攻撃自体は古くから存在する攻撃手法ですが、中でも昨今主流となっているのが「リフレクション攻撃」です。

「リフレクション攻撃」では、標的サーバーへ直接攻撃を仕掛けることはありません。

代わりに、インターネット上で公開されているDNSサーバーやNTPサーバーに対して、送信元を偽装した大量のリクエストを送り、そのレスポンス結果をそのまま鏡のように反射させ、標的サーバーへ大量に送りつけます。

この場合、もともと攻撃者がDNSサーバーなどに送ったリクエストに比べ、数十倍もの容量となったレスポンスが標的サーバーに跳ね返ってくることもあり、リフレクション攻撃はDDoS攻撃よりも受けるダメージが大きくなりやすいと言われています。

ゼロデイ攻撃

ゼロデイ攻撃とは、OSやミドルウェアをはじめ、プログラムに未知の脆弱性が発見された際に、対処法が広く知られる前にその脆弱性を突く攻撃手法のことです。

通常、脆弱性が発見された場合は、開発元から修正プログラムがリリースされ、利用者はそのセキュリティパッチを適用することで対策を行いますが、ゼロデイ攻撃は開発元によるパッチ提供が開始される前の空白期間を狙って仕掛けられることから、事前に防ぐのはかなり困難を極めます。

ちなみに、「ゼロデイ」とは、セキュリティパッチが適用されて脆弱性が解消した日を1日目(One-day)として、脆弱性の修正パッチがまだリリースされる前の状態をゼロデイ(Zero-day)と表現したことに由来しています。

ランサムウェア

ランサムウェアとは、身代金を意味する「Ransom(ランサム)」と「Software(ソフトウェア)」を組み合わせた造語です。

コンピューターやサーバーに保存されているデータを暗号化する、あるいはロックをかけて使用できない状態にしたうえで、復元と引き換えに金銭(=身代金)を要求します。

攻撃は広く無差別に行われる傾向にあり、メールやWebサイトを介して、不特定多数のユーザーへマルウェアを感染させます。しかし最近は、特定の企業を狙った「標的型ランサムウェア」の被害も目立つようになりました。

身代金については、莫大な金額にのぼるケースも少なくなく、仮に要求通り身代金を支払ったところで、必ずしも攻撃者がデータの復元に応じてくれるとは限りません。

なお、近年は「データを取り戻したいなら身代金を払え」と1回脅迫して終わりではなく、さらに続けて「もし身代金の支払いを拒むようなら、盗んだデータを公開する」と2回目の脅迫を行う「二重脅迫型」の手口が横行するようになってきています。

SQLインジェクション

SQLインジェクションとは、脆弱性のあるECサイトや会員制Webサイトの入力フォームに不正なSQL文を入力し、データベースに登録された情報の窃取や破壊、消去などを行う攻撃手法です。

本来データベースの操作に使われるSQL文を悪用し、不正な命令文をユーザーIDやパスワード等の入力エリアに注入(=インジェクション)することで、データベースに書き込まれた個人情報・機密情報の漏えい、Webサイトの改ざんといった被害を引き起こします。

ブルートフォース攻撃

ブルートフォース攻撃とは、日本語では「総当たり攻撃」とも呼ばれ、パスワードを解読するために考えうる限りすべてのパターンを試す攻撃手法です。

ブルートフォース(brute force)には、「力づく」や「強引」といった意味があります。

総当たり方式で解読を試みるため、人間が行うとかなり非効率的ですが、コンピューターであれば解読までにそう時間はかかりません。

8桁程度で、英文字と数字を組み合わせただけの単純なパスワードであれば、1分もかからずに解析されてしまいます。

そして、仮にブルートフォース攻撃によってサーバー管理者用のパスワードが盗まれてしまえば、機密情報の漏えいやWebサイトの改ざんなどの被害につながります。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティングとは、攻撃対象のWebサイトに罠を仕掛け、攻撃者が用意した別のWebサイトのスクリプトを実行させる攻撃手法です。よく略称で「XSS」と表記されます。

罠を仕掛ける対象としては、Webサイトの掲示板・アンケート・サイト内検索などが挙げられます。

ユーザーが攻撃対象のWebサイトを訪れ罠にかかってしまうと、攻撃者が用意した悪意ある別のWebサイトへ誘導され、そこに埋め込まれたスクリプトが実行されます。

結果的に、そのユーザーは個人情報を盗まれるなどの被害に見舞われてしまいます。

実例として、2010年にTwitter上で起こったXSS騒動があります。

この攻撃では、Twitterのタイムライン上に罠が仕掛けられ、問題のツイートをマウスオーバーしただけで、ユーザーの意志に反して勝手にリツイートするスクリプトが埋め込まれていたそうです。

DNSキャッシュポイズニング

DNSには、ドメイン名とIPアドレスを紐づける役割がありますが、この組み合わせを一時的に保管(=キャッシュ)することで、DNSサーバーに対して毎回同じ問い合わせを繰り返さないように効率化した仕組みが「DNSキャッシュ」です。

そして、DNSキャッシュポイズニングとは、DNSキャッシュを不正な手段によって偽のデータへ書き換える攻撃手法のことです。

これにより、ユーザーは本物のWebサイトへ訪れたつもりが、偽のDNSキャッシュによって本物になりすました別の悪意あるサイトへ誘導されてしまいます。

そのまま偽のWebサイトだと気付かずに、問い合わせフォームに個人情報を入力して送信すると、入力したデータが悪意を持った第三者の手に渡ってしまい、金銭的な被害につながる恐れがあります。

5.サーバーへの攻撃で想定されるセキュリティリスク

セキュリティの脆弱な状態にあるサーバーが攻撃を受けることで、企業に発生する5つのセキュリティリスクについて見ていきましょう。

不正アクセスによる機密情報の漏えい

攻撃者がサーバーの内部へ不正にアクセスできてしまうと、保存されている企業の機密データが閲覧・窃取され、情報漏えいにつながってしまいます。

企業の機密情報や顧客の個人情報が漏えいすると、個人情報保護法による罰則を受けたり、社会的な信頼を失ったり、損害賠償を請求されたりと、被害にあった企業にとってはかなり大きな痛手となります。

Webサイトの脆弱性を狙った改ざん

「SQLインジェクション」に代表されるように、攻撃者によってサーバーのデータベースを不正に操作されると、Webサイトが改ざんされてしまう危険性があります。

改ざんによって管理者の意図しない情報が記載されたり、Webサイトを訪れたユーザーが知らないうちに悪意あるサイトへ誘導されたりするようなことがあれば、顧客からの信頼を失いかねません。

サーバーダウンによるサービスの停止

「DDos攻撃」に代表されるように、サーバーに大量のデータが送信されて許容量を超えてしまうと、負荷に耐えきれずサーバーが停止に追い込まれたり、Webサイトの表示が極端に遅くなったりしてしまいます。

サーバーがダウンするとユーザーに対してサービスが提供できなくなるため、販売機会の損失による金銭的なダメージにつながるほか、サーバー復旧に向けた修理費などの余分なコストも発生してしまい、業務への悪影響は計り知れません。

マルウェア感染によるデータ使用不可

「ランサムウェア」に代表されるように、悪意あるマルウェアへの感染により、サーバーに保存されているデータが暗号化・ロックされて正常なアクセスを奪われてしまうと、業務に著しく支障が出ることになります。

セキュリティベンダーのソフォス(Sophos)が、日本の中規模組織のIT担当者300人を対象に2023年1月~3月にかけて実施した独自調査によると、ランサムウェアの攻撃を受けた日本の組織の72%がデータを暗号化され、回復するのに52%の組織が1ヵ月以上かかっているというデータもあります。

他システムへの不正行為の踏み台

コンピューターを外部から不正に遠隔操作するためのボットウイルスなどに感染し、攻撃者に乗っ取られてしまったサーバーは、他システムへDDoS攻撃や標的型攻撃を仕掛ける際の「踏み台」として利用されることがあります。

自分でも知らないうちに犯罪に加担させられ、踏み台攻撃の加害者として仕立て上げられてしまうのです。

万が一情報漏えいなどの実害が出て攻撃者と疑われてしまえば、社会的な信用を失うことになり、ビジネスにマイナスの影響が出る可能性もあります。

6.サーバーの基本的なセキュリティ対策方法6選

先述の通り、企業が有するサーバーは常にサイバー攻撃による情報漏えいやデータ改ざんのリスクにさらされています。

実際に被害を受けてからセキュリティ対策に本腰を入れても遅いので、ここからはサイバー攻撃に備えて最低限行っておくべき6つの基本的なセキュリティ対策をご紹介します。

- 管理者権限を持つアカウント名の変更

- セキュリティパッチの適用

- 安全性の高いパスワードの設定

- ログの管理

- 不要なサービスの停止・アプリケーションの削除

- 使用していないアカウントの削除

管理者権限を持つアカウント名の変更

サーバーの設定で最初に行うべきことは、管理者権限を持つアカウントIDの変更です。

管理者権限のアカウントIDは、デフォルトで「Administrator」という名前が使用されているケースが多く、変更しておかないと簡単にセキュリティを突破されてアカウントを不正利用されかねません。

IDが「Administrator」と判明していたら、あとはパスワードのみを推測すれば良く、解読の難易度が下がって不正にログインされる危険性が高まるからです。

管理者権限のアカウントは、サーバーに対してすべての操作を行う権限が与えられているため、このアカウントを不正利用されてしまうと、Webサイトへの不正アクセス・情報漏えい・データの改ざんなど、甚大な被害が発生するリスクがあります。

攻撃者に付け入る隙を与えないためにも、管理者権限のアカウントIDは、サーバーの設定画面から容易に推測されないものに変更しておきましょう。

セキュリティパッチの適用

セキュリティパッチは、ソフトウェアやOSにおいて新たに発見された脆弱性や不具合を修正するプログラムです。

セキュリティパッチを適用しないままだと、ソフトウェアやOSにセキュリティ上の欠陥が放置されることになり、その脆弱性を突かれてサイバー攻撃を受けるリスクが高まってしまいます。

セキュリティパッチは、ソフトウェアやOSのアップデートを行うことで自動的に適用できますので、アップデート情報が公開されたら早めにパッチを適用し、常に最新の状態に保っておくことが重要です。

安全性の高いパスワードの設定

不正アクセスのリスクを低減するためには、複雑で容易に推測できないパスワードを設定することが大切です。

サーバーのパスワードを分かりやすいものに設定していると、ブルートフォース攻撃(総当たり攻撃)などによって簡単に見破られてしまう可能性があります。

第三者に推測されにくいパスワードを作るには、次のような方法を心がけましょう。

- 桁数を増やす(10桁以上が望ましい)

- 数字や英文字、記号など、異なる種類の文字をできるだけ多く組み合わせる

- 人名、会社名のような固有名詞、誕生日など、意味のある文字列は使用しない

- シンプルな文字列(123456、1111など)は避ける

また、既に他のサービスで使用しているパスワードと同じ、あるいは似たようなパスワードは、絶対に使い回さないようにしましょう。

仮にどこか1ヵ所でパスワードが流出した場合、連鎖的に不正アクセスの被害に遭う可能性があるためです。

ログの管理

ログ管理とは、「誰が」「いつ」「どのアカウントで」「何をしたのか」といった履歴をサーバー上に残し、管理する仕組みのことです。

日頃からログ管理を行うことで、情報漏えいなどのセキュリティ事故が発生した際の原因究明にも役立ちますし、サーバー内で行われた過去の操作を定期的に監視しておけば、サイバー攻撃の予兆を示す不審な動きにも気付きやすくなります。

ログ履歴から事前に不審なエラーの増加を確認できれば、そこから不正アクセスによる被害を最小限に抑えるための対策も早めに立てられるようになります。

なお、収集・管理の対象とするべきログの具体例は以下の通りです。

- ファイアウォールの通信ログ

- 侵入検知システム(IDS)や侵入防止システム(IPS)の通信ログ

- DBサーバーへのアクセスログ

- ファイルサーバーへのアクセスログ

- ファイル参照・編集・成功・失敗ログ

- ログイン認証の成否、ログアウトログ

不要なサービスの停止・アプリケーションの削除

不要なサービスやアプリケーションを放置していると、その間一切セキュリティアップデートの実施やバージョンの更新が行われないことになるため、脆弱性があっても一向に改善されず、サイバー攻撃を受けるリスクが高まってしまいます。

したがって、現状使う予定のないシステムやサービスについては、早々に停止・解約といった措置を取り、不用意に攻撃の隙を与えないようにしましょう。

使用していないアカウントの削除

サーバーやシステムには、必要な人が必要な時だけログインできる状態にしておき、現在使用していないアカウントや、使用頻度の少ないアカウントは削除しておくことが重要です。

退職した社員が元職場のサーバーにアクセスして会社の機密情報を盗み取る、あるいは現社員が退職済み社員のアカウントを不正利用して顧客の個人情報を抜き取るなど、いつ誰が放置アカウントを悪用するか分からないため、不要なアカウントを残しておくリスクは非常に大きいといえます。

例えば、以下のようなアカウントが万が一まだ残っている場合は、直ちに削除を行うようにしましょう。

- 退職した人のアカウント

- 異動した人のアカウント

- テスト用に作成・運用していたアカウント

- 誤って作ったアカウント

7.サーバーのセキュリティをさらに強化するなら

サーバーのセキュリティをより強固に保つなら、上記6つの基本的なセキュリティ対策のほかに、以下4つの予防策の導入を検討してみましょう。

- ファイアウォールの導入

- IDS/IPSの導入

- WAFの導入

- 脆弱性診断の導入

それぞれ役割が異なるため、脆弱性を早期発見したいのか、ネットワーク・OS・Webアプリケーションを守りたいのか、目的をまず明確にしてから導入を検討しましょう。

ファイアウォールの導入

ファイアウォールは、ネットワークの境界に設置され、IPアドレスやポート番号の情報をもとに不正なアクセスを遮断するソフトウェアです。

あらかじめ決められたルールをもとにアクセスの許可・不許可を判断し、許可されていない通信をサーバーへ到達する前にブロックします。

ただし、ファイアウォールは通信の中身が正常かどうかは判断できません。マルウェアが潜んだメールやフィッシングページなどは判別できない点に注意が必要です。

IDS/IPSの導入

主にIPアドレスやポート番号の情報からアクセスの可否を判断し、通信の内容までは確認しないファイアウォールに対し、IDS/IPSは通信の中身をチェックして不正なアクセスを検知・防御するシステムです。

IDS(侵入「検知」システム)は不正アクセスの検知・通知にとどまるのに対し、IPS(侵入「防御」システム)は、検知に加え即座に不審な通信を遮断することができます。

ネットワークの監視に特化しているファイアウォールと違い、IDS/IPSはDDos攻撃やバッファオーバーフローのような、OSやミドルウェアに対する攻撃に有効です。

WAFの導入

WAFは、「Webアプリケーションファイアウォール」の略称で、主にWebアプリケーションの脆弱性を狙ったサイバー攻撃の防御を専門とするシステムです。

ファイアウォールやIDS/IPSで防ぐのが困難なクロスサイトスクリプティング(XSS)、SQLインジェクションといった攻撃への対策に適しています。

中には、マルウェア感染によって個人情報や機密情報などが不正に外部へ送られていないかどうか確認する機能が備わっているものもあります。

脆弱性診断の導入

脆弱性診断は、ネットワークやOS・システムなどに存在するセキュリティ上の欠陥(=脆弱性)を検出するためのサービスです。

定期的に診断を実施することで脆弱性を早期に発見し、実際にその脆弱性を突いたサイバー攻撃を受ける前に必要な対策を講じることができます。

脆弱性診断は、主に「アプリケーション診断」と「ネットワーク診断」の2種類に分けられます。

アプリケーション診断は、ログイン機能や入力フォーム処理など、Webアプリケーションの機能に対して幅広く診断を実施しますが、ネットワーク診断は、サーバー・OS・ネットワーク機器等を対象として、既知の脆弱性への対応や機器の設定不備などをチェックできます。

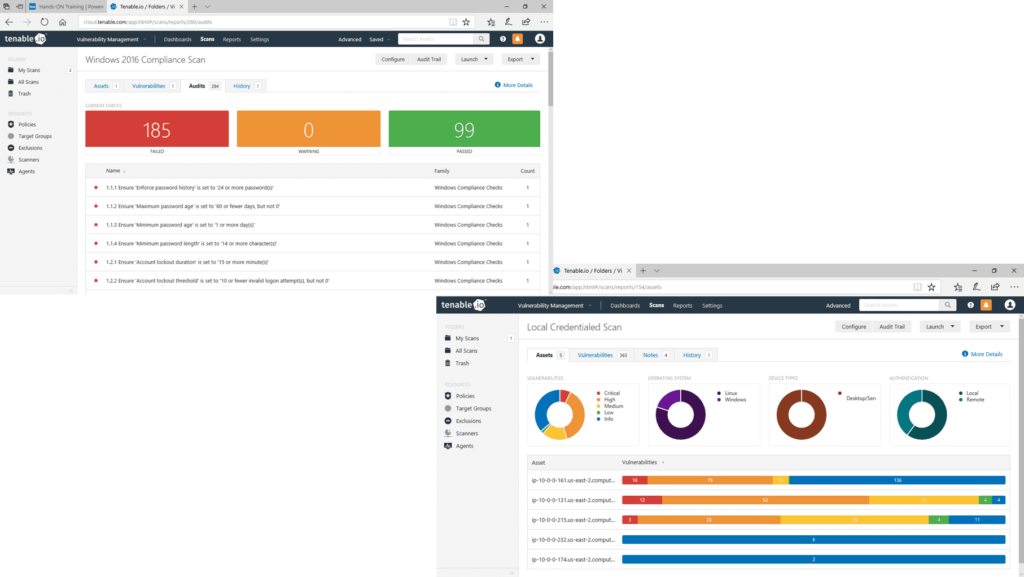

8.脆弱性診断なら「Tenable.io」がおすすめ

当社では、米国Tenable社開発の統合脆弱性管理プラットフォーム「Tenable.io」を活用した「脆弱性診断サービス」を行っております。

Tenable.ioが持つ最大の特徴は、脆弱性対応の優先度を示す独自の「VPR指標」を採用している点にあります。

脆弱性の「技術的な深刻度」を示すCVSS(共通脆弱性評価システム)とは異なり、VPRは実際今後28日以内にサイバー攻撃に使われる可能性が高い脆弱性、すなわち「ユーザーが最も優先的に対応すべき脆弱性」を検出します。

VPR数値の高い脆弱性が、そのまま攻撃の標的として狙われる可能性の高い脆弱性ということになりますので、自社にとってリスクの高い脆弱性から迷わず対策の検討にお入りいただけます。

9.まとめ -サーバーセキュリティに関するご相談は、ぜひコンピュータマネジメントへ

いかがでしたでしょうか?

重要な機密情報を数多く保管しているサーバーは、悪意ある攻撃者のターゲットとなりやすく、安全な運用のためにはセキュリティ対策が必須です。

今回ご紹介した、サーバーに対して最低限行っておくべき6つの基本的なセキュリティ対策のほかにも、自社のセキュリティ強化に向けて、サイバー攻撃への対策に有効なサービスの導入も検討してみると良いでしょう。

なお、当社では「Tenable.io」を活用した「脆弱性診断サービス」のほかにも、サーバーのセキュリティ対策に関するご相談も承っております。

「自社のサーバーセキュリティ、このままで大丈夫なんだろうか・・・」とご不安を感じている場合は、ぜひインフラ構築・保守の実績が豊富なコンピュータマネジメントにご相談ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。