SASE(サシー)という言葉を聞いたことがあるでしょうか。

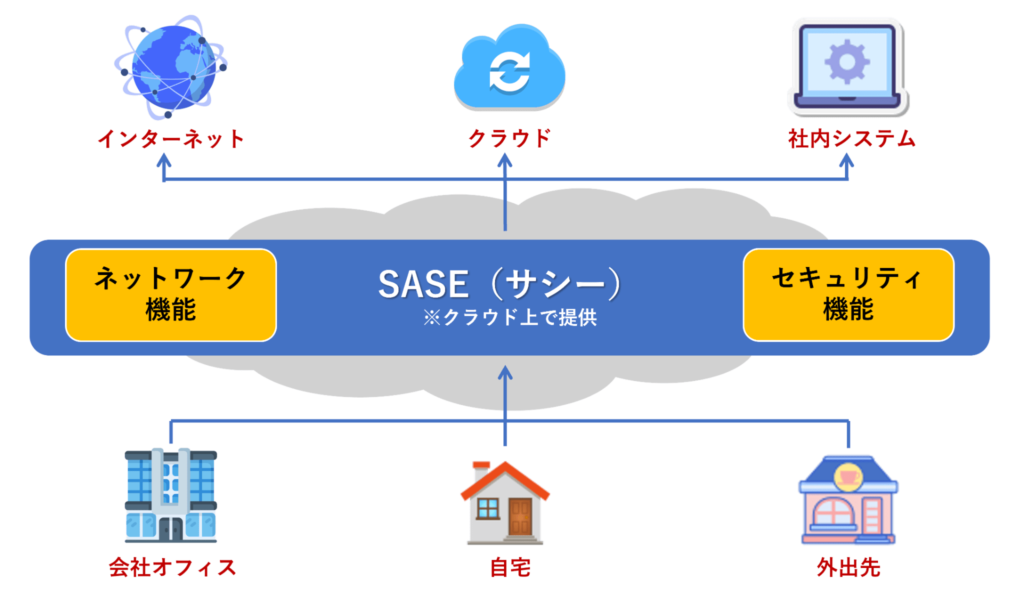

「Secure Access Service Edge」の略称で、従来別々で管理していた「ネットワーク機能」と「セキュリティ機能」を1つのクラウドサービスに統合させるという、新たなセキュリティフレームワークの考え方です。

テレワークやクラウドの普及を背景に、セキュリティの考え方が急速に変化している中、「社内外のすべてのネットワークの安全性を信頼しない」という前提に基づくゼロトラストの概念を実現するための具体的な方法の1つとして注目されています。

SASEは2019年に登場したばかりの比較的新しいソリューションであり、詳細までは知らないという方も多いことでしょう。

そこで今回は、今後企業のセキュリティ対策の”要”としてますます重要性が高まっていくことが予想されるSASEについて、その概要やゼロトラストとの違い、導入にあたってのメリットや注意点などをご紹介します。

SASEの意味について詳しく知りたい方や、ゼロトラストセキュリティの実現に向けてSASEの活用をお考えの方は、ぜひ参考にしてください。

目次

1.SASE(サシー)とは?

SASE(サシー)とは、「Secure Access Service Edge」の略で、2019年にアメリカの調査会社であるガートナー(Gartner)社が提唱した、新たなセキュリティフレームワークのことです。

従来別々に管理していた「ネットワーク機能」と「セキュリティ機能」を1つに統合し、クラウドサービスとして包括的に提供しようとする考え方を指します。

近年のテレワークとクラウド利用の急速な普及に伴い、「社内外のあらゆる通信の安全性を信頼しない」という考え方に基づく「ゼロトラストセキュリティ」が台頭してきており、SASEはこのゼロトラストを実現するための具体的な手段の1つとして注目を集めています。

SASEが必要とされる背景

SASEが大きな注目を浴びている背景としては、昨今のテレワークやクラウドサービス利用拡大に伴う業務環境の変化により、

- 従来型のセキュリティ対策では限界を迎えつつあること

- 情シス担当者の管理・運用負荷が増大していること

が挙げられます。

従来の「境界型セキュリティ」の限界

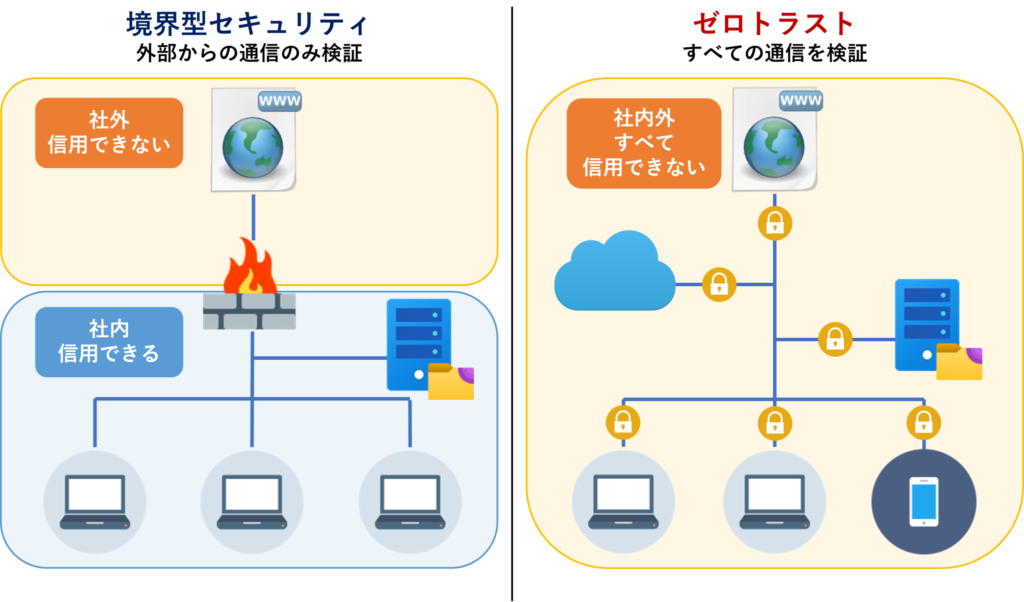

従来のセキュリティ対策は、ネットワークを「内部」と「外部」で明確に分け、その境界線上にファイアウォールなどのセキュリティ機器を設置し、外部からの攻撃をブロックする「境界型セキュリティモデル」と呼ばれる方法が主流でした。

「境界の内側(=社内ネットワーク)は安全で、内側にいるユーザーやデバイスはすべて信頼できる」という考えが前提としてあり、境界面さえ確実に防御すればセキュリティ面は問題ない、とされてきたのです。

しかし、テレワークやクラウドサービスの普及によって、社内外を問わずあらゆる場所から企業データにアクセスできるようになり、社内・社外の境界が曖昧になってきたことで、「社内ネットワークの中だけを守っていればよい」という従来の「境界型セキュリティ」ではカバーしきれない部分も出てくるようになりました。

こうした弱点に対応するための考え方として注目されるようになったのが、「信頼しない、常に検証する」という原則に基づく「ゼロトラスト」であり、ゼロトラストの考え方をベースとして「ネットワーク機能」と「セキュリティ機能」を1つに統合し、まとめてソリューションとして提供しているのがSASEとなります。

情シス担当者の業務負荷の増大

これまでのネットワークやセキュリティのアーキテクチャ(構成)は、「1つの目的に対して1つのアーキテクチャ」という形が主流でした。

例えば、「社用PCからのインターネット利用を想定し、ウイルス感染を防ぐためのセキュリティ対策を講じる」などです。

しかし、このようにサーバーやネットワーク、端末などに対して個別にセキュリティポリシーを設定していると、情シス担当者の管理・運用コストが膨れ上がるとともに、全体として「つぎはぎ」だらけのセキュリティとなってしまい、かえって攻撃者に付け入る隙を与え、情報漏えいなどのリスクを増大させてしまう危険性があります。

その場しのぎのセキュリティ対策やポリシーの不統一、管理の複雑化といった状況を防ぎ、強固なセキュリティ体制を築くための有効な手段として、SASEの注目度が高まっているというわけです。

SASEとゼロトラストの違い

SASEと切っても切り離せない関係にあるワードが「ゼロトラスト」です。

簡単に言えば、ゼロトラストが「何をすべきか」という方針を示すのに対し、SASEは「その方針をどうやって実現するか」という具体的な手段を提供するものになります。

ゼロトラスト:

2010年にアメリカの調査会社であるフォレスター・リサーチ(Forrester Research)社によって提唱された、「社内外すべての通信アクセスを信用しない」ことを前提とするセキュリティの考え方・概念。

ネットワークの内外を区別せず、守るべき情報資産にアクセスしようとするすべての通信に対し、常に厳格な安全性の検証を行い、サイバー攻撃や内部不正などの脅威から守る。

SASE:

2019年にアメリカの調査会社であるガートナー(Gartner)社によって提唱された、ゼロトラストを実現するための具体的な仕組み・サービス。

ゼロトラストの考え方をベースに、複数の「ネットワーク機能」と「セキュリティ機能」をクラウド上で統合し、まとめて1つのサービスとして提供するフレームワークを指す。

2.SASEに含まれる主な5つの機能

SASEには、ネットワーク機能として「SD-WAN」、セキュリティ機能として「SWG」「CASB」「FWaaS」「ZTNA」が主に含まれています。それぞれの機能について詳しく見ていきましょう。

ネットワーク:SD-WAN

SD-WAN(エスディーワン/Software-Defined WAN)は、物理的に離れた拠点同士を結ぶ広域ネットワーク(WAN)をクラウド上で一元管理し、仮想的なネットワークを構築する技術のことです。直訳すると、「ソフトウェアで定義されたWAN」という意味があります。

従来のWANは物理的なネットワーク機器を用いて構築され、回線の切り替えや管理に手間がかかっていましたが、SD-WANによりソフトウェアで通信を細かく制御できるようになると、ネットワーク運用における管理負担を軽減しつつ、柔軟なネットワーク構成を行えるようになります。

また、SD-WANによりデータセンターを経由せずに各拠点から直接インターネットに接続できるようになるため、データセンターへのアクセス集中を原因とした通信の遅延やパフォーマンス低下などの問題を改善することができます。

セキュリティ:SWG

SWG(Secure Web Gateway)は、ユーザーが社外ネットワークへ安全にアクセスできるよう、クラウド上でインターネットへの接続を中継し代行するプロキシサーバーの役割を持つ機能のことです。

従来のプロキシサーバーとは異なり、社内外を問わずどこからインターネットにアクセスする場合でも、セキュアで安全な通信環境を提供し、ユーザーをさまざまな脅威から守ります。

SWGが搭載している代表的な機能は次の通りです。

- IPアドレスの匿名化:

外部のWebサービスに対してクライアントのIPアドレスを秘匿し、匿名性を担保。

- アンチウイルス:

ウイルス定義ファイルをベースとしたパターンマッチング方式により、既知のマルウェアを検出し、感染を防止。

- サンドボックス:

社内ネットワークから隔離された仮想環境で、外部から受け取った実行ファイルを動かし、安全性を確認。未知のマルウェアにも対応可能。

- URLフィルタリング:

不適切と思われるWebサイトや、セキュリティ上の危険性があるWebサイトへのアクセスを遮断。

- アプリケーションフィルタ:

許可されてないアプリケーションの利用を制限。「シャドーIT」の防止に有効。

- DLP(Data Loss Prevention):

重要なデータと認定された情報の送信やコピーを制限し、機密情報の流出につながる不正操作を防止。

セキュリティ:CASB

CASB(キャスビー/Cloud Access Security Broker)は、社員によるクラウドサービスの利用状況を可視化・制御する機能です。

以下に示す4つの代表的な機能により、社員の不適切なクラウド利用による情報漏えいや内部不正といったセキュリティリスクを最小限に抑えます。

- 可視化:

社員が会社で未許可のクラウドサービスを利用していないかを監視する機能。「シャドーIT」の検知に有効。

- コンプライアンス:

クラウドサービスが自社の規定やルールに則って利用されているかを監視する機能。ルール違反が起こった場合にアラートで警告。

- データセキュリティ:

アクセス権限の逸脱や機密情報の持ち出しを監視・ブロックする機能。社員の内部不正によるデータ流出防止に有効。

- 脅威防御:

クラウドサービス上のマルウェアや不正アクセスを検知しブロックする機能。外部脅威だけでなく、内部の不審な動きも検知する。

セキュリティ:FWaaS

FWaaS(Fire Wall as a Service)は、クラウドサービスとして利用できるファイアウォールのことです。

基本的な機能は従来のオンプレミス型のファイアウォールと変わらず、外部ネットワークからの通信内容を確認し、通過の可否を逐一判断することで、サイバー攻撃や不正アクセスから情報資産を守ることができます。

それに加えてクラウド型のFWaaSでは、

- アクセス地点に関わらずセキュリティを確保できる

- 必要に応じてファイアウォールの容量を自由に拡張できる

- セキュリティアップデートの必要がない

- ネットワーク構成の変更に柔軟に対応できる

などの利点もあり、テレワーク下での企業のネットワークセキュリティを強化するうえで非常に親和性の高い対策といえます。

セキュリティ:ZTNA

ZTNA(Zero Trust Network Access)は、ゼロトラストの考え方に基づき、ユーザーがデータやアプリケーションへアクセスするたびに厳密なセキュリティ認証を行うサービスです。

ゼロトラストの「すべての通信を信用しない」という方針のもと、たとえ一度認証を受けてアクセスが許可されたとしても、ユーザーがアクセスを要求するたび常に認証を実施し、悪意ある第三者からの不正アクセスを防ぎます。

なお、認証はアクセス単位で行われるため、万が一内部に不正侵入されたとしても、被害範囲を最小限に抑えることが可能です。

3.SASEを導入するメリット

SASEを導入する主なメリットとしては、次の3つが挙げられます。

ゼロトラストによるセキュリティ強化

今までは、業務に必要なデータはすべて社内ネットワークの中に保存されており、そうした社内にある情報資産を外部の脅威から守るために「境界型セキュリティ」を強化するやり方が一般的でした。

しかし、コロナ禍をきっかけにテレワークが広まったことで、自社の業務データをクラウド上などの社外に配置し、自宅や外出先からアクセスする機会が増えてきています。

従来のセキュリティ対策だけでは、社外にあるデータや端末を保護しきれず、セキュリティ面に不安が残るものの、ゼロトラストの考えに基づくSASEであれば、社内・社外の場所を問わず同等のセキュリティを確保できるため、サイバー攻撃や情報漏えいなどのリスクを効果的に低減できます。

一元管理による運用コストの削減

複数のネットワーク機器やセキュリティサービスを個別でバラバラに導入している場合、それらの運用・管理が煩雑になったり、ライセンス料や保守費用がかさんだり、つぎはぎ状態でセキュリティが穴だらけになったりと、さまざまな問題に直面しかねません。

SASEの導入により、従来バラバラに構築されていたネットワークとセキュリティの機能を統合し、一貫したセキュリティポリシーで包括的に管理できるようになるため、セキュリティリスクの低減につながることはもちろん、個別のセキュリティアップデートやバージョンアップ作業も不要となり、情シス部門による運用管理の効率化やコスト削減が見込めます。

ネットワークのパフォーマンス向上

テレワークの普及やクラウドサービスの利用拡大、Web会議の定着化に伴い、ネットワークの通信トラフィックが増加する中、従来のネットワーク構成ではインターネットへの接続ポイントがデータセンターに集約されていたため、通信が一気に集中すると混雑状態となり、通信の遅延や品質低下を招く原因となっていました。

一方SASEであれば、アクセスが集中するデータセンターを経由せずに、社内や自宅・外出先の各端末から直接インターネットに接続できる「インターネットブレイクアウト(ローカルブレイクアウト)」と呼ばれる機能を活用できることから、通信の安定性を保ったままどこからでも快適にテレワークを実施することができます。

4.SASEを導入するデメリット

企業のセキュリティ体制強化に向けてさまざまなメリットがあるSASEですが、導入に向けていくつか課題も存在します。

導入までに時間やコストがかかる

SASEの導入には、既存のネットワーク構成やセキュリティ対策を大幅に見直す必要があることから、実現までにある程度時間や金銭的コストがかかる点は考慮しておきましょう。

また、導入後も自社の業務内容に合わせた運用体制づくりや改善の取り組みが必要になるため、一朝一夕に理想的なIT環境を構築できるわけではないことをあらかじめ理解しておくことが大切です。

ネットワーク障害に弱い

SASEはクラウド上で提供されるサービスのため、ネットワーク障害が起こった場合には復旧するまでサービスそのものが利用できなくなってしまいます。

特に、大規模な通信障害でサービスの停止時間が長引いてしまうと、自社の業務遂行にも悪影響を及ぼす可能性があるため、トラブルに備えてネットワークの冗長性を高めておく、回線がダウンした際のバックアップ体制を確認しておくなど、スムーズな運用を見据えた対策を立てるようにしましょう。

なお、クラウド環境のメリット・デメリットについて詳しく知りたい方は、こちらの記事もぜひご参照ください。

5.SASE導入時のポイント・注意点

最後に、SASEを導入する前に知っておきたいポイント・注意点を3つご紹介します。

段階的に少しずつ導入を進める

SASE導入にあたっては、既存システムを根本から入れ替えたり、大規模なネットワーク構成の見直しが必要になるケースが多いですが、一度にすべてのネットワークやセキュリティを切り替えるのはトラブル発生時の影響が大きくなりやすく、リスクが非常に高いと言えます。

そのため、ネットワークやセキュリティ分野に知見のある担当者・ベンダー等を大いに巻き込みながら、現状のセキュリティ課題の分析や既存システム環境の棚卸し作業を十分に行い、その結果を踏まえてスモールスタートで段階的に導入を進めていくことが、SASE実現への一番の近道と言えるでしょう。

中長期視点で入念な導入計画を立てる

一気にすべてを置き換えるのではなく、順序立てて少しずつSASEを導入していくためには、3~5年の中長期的な視点から具体的なロードマップを作成し、各施策の優先順位を明確にしたうえで取り組むと良いでしょう。

理想的なシステム構成やネットワーク構成を考えるとともに、自社のセキュリティ対策の現状やSASE導入後の運用体制も踏まえつつ、事前に入念な導入計画を立てることが重要です。

自社に合ったサービスを慎重に見極める

現状、SASEは複数の製品・サービスを組み合わせて導入する必要があり、そのまま適用できる単一のソリューションが存在しない点には注意しておきましょう。

SASEにはさまざまなサービスがあり、どんな「ネットワーク機能」や「セキュリティ機能」が含まれているかは製品ごとにそれぞれ異なるため、機能の不足や重複が無いか、自社のニーズに合わせて慎重に製品・サービスの組み合わせを検討することが大切です。

6.まとめ -脆弱性管理プロセスの自動化・効率化につながるソリューションはこちら

いかがでしたでしょうか?

SASEの導入においては、どのようなネットワーク環境を実現したいのか、目指すべき理想像を明らかにした後に、現状のセキュリティ課題に応じて自社のニーズにマッチした製品・サービスを見定める必要があります。

ゼロトラストの実現に向けた最初のステップとして、まずは自社に必要なネットワーク要件やセキュリティ要件は何か、徹底的に洗い出すことから始めてみましょう。

なお、当社コンピュータマネジメントでは、ゼロトラストセキュリティ実現に向けて必要な施策のうち、脆弱性管理プロセスの自動化・効率化につながるソリューションを提供しております。

ツールを活用した効率的な脆弱性管理の方法にご興味のある方は、ぜひ以下の資料をご確認ください。

お電話・FAXでのお問い合わせはこちら

03-5828-7501

03-5830-2910

【受付時間】平日 9:00~18:00

フォームでのお問い合わせはこちら

この記事を書いた人

Y.M(マーケティング室)

2020年に株式会社コンピュータマネジメントに新卒入社。

CPサイトのリニューアルに携わりつつ、会社としては初のブログを創設した。

現在は「情シス支援」をテーマに、月3本ペースでブログ更新を継続中。