セキュリティオペレーション 事例紹介

Client

大手情報通信会社 様

「Tenable Vulnerability Management」による脆弱性情報の漏えい有無の診断

課題・背景

・2022年3月末に、お客様の社内システムに対し、外部からMalicious Scan・Nessus Scan・log4shellの脆弱性を悪用しようとする攻撃試行を観測しました。

・これは、本格的なサイバー攻撃の前段階で行われる「脆弱性の有無を確認するための攻撃」であると考えられ、仮にお客様の社内システムに脆弱性が存在していた場合、悪意ある攻撃者に脆弱性情報が漏れている可能性がありました。

ご提案

・強力なNessusスキャナーを有し、脆弱性の継続的な監視・管理を実現するSaaS型のプラットフォーム「Tenable Vulnerability Management」(旧Tenable.io)による脆弱性診断を行い、実際に悪用される危険度の高い脆弱性情報が攻撃者側に漏れていないか、調査を行うことをご提案しました。

ご支援内容

2022年4月

お客様のサーバーに対し、「Tenable Vulnerability Management」にて攻撃者目線の外部からのスキャンを実施。

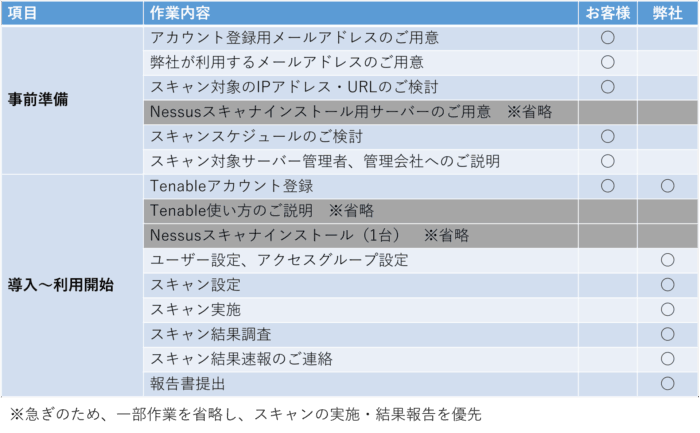

緊急性が高いことを鑑み、今回は一部作業を省略し、スキャンの実施・結果の報告を最優先としました。

▼作業の流れ

- アカウント登録(体験版)

- 【※省略】使い方の説明

- 【※省略】Nessusスキャナーインストール(1台)

- ユーザー設定、アクセスグループ設定

- スキャン設定

- スキャン実施

- スキャン結果調査

- スキャン結果速報の連絡

- 報告書提出

2022年5月

OSやミドルウェア以外に、Webサイトにも脆弱性が含まれていないか確認するために、追加で「Web Application Scan」を実施しました。

2022年6月~

お客様にて「Tenable Vulnerability Management」を本格導入・継続利用いただき、現在に至ります。

Support Image

ご支援内容イメージ